新聞動態——關注(zhù) | 勒(lè)索軟件攻擊是如何威脅我們的關鍵基礎設施(shī)的?

網絡攻擊者越來越多地利用勒索軟(ruǎn)件(jiàn)來攻擊(jī)關鍵的基礎設施,今年2月,一家天然氣壓(yā)縮設施就遭(zāo)到(dào)勒索軟件攻擊,被(bèi)迫關閉兩天;美國工控係統遭遇網絡攻(gōng)擊,美國政府(fǔ)宣布進入緊急狀態;自新冠疫情爆發以來,醫療保健公司和相關的研究實(shí)驗室就成為了攻擊目標。目前,費城坦普爾大(dà)學的一個新的學術項目跟蹤了過去七年中對關鍵基礎設(shè)施的勒索軟件攻擊,表明2019年和2020年這(zhè)個攻(gōng)擊趨勢激增,占整(zhěng)個報告事件總數的一半以上。在本文中,我們將結合最新數據,並探討如何防止此類攻擊。

什麽是關鍵基礎設施?

根據(jù)美國(guó)網絡安全與基礎設施安全局(CISA)的說法,“關鍵基礎設施(shī)”是(shì)對經濟運行、公共衛生和國家安全至關重要的“資(zī)產、係統和網絡”,影(yǐng)響關鍵基礎設施的攻擊(jī)可(kě)能會對國(guó)家的運作能力(lì)造(zào)成“破壞性影響”。

CISA表示,關鍵基礎設施(shī)分布在16個行業,即:化工、商(shāng)業設施、通信、關鍵製造(zào)業、國(guó)防、教育、應急服務、能源、金融服(fú)務、食品和農業、政府設施、醫療保健、信息技術、核(hé)能、運輸(shū)和供水係統。可以看到這(zhè)是(shì)一個相當大的攻擊麵,而這些部門中的許多組織都是由公共資金資助的,往往既(jì)缺(quē)乏預算,又缺乏大型、資源充足的私營企(qǐ)業的專業知識,這使得防禦更加脆弱。自2018年以來,針對醫院、學校和亞特蘭大(dà)、格林(lín)維爾等城市(shì),巴爾的摩(mó)和裏維埃拉比奇市議會的一係列(liè)勒索軟件攻擊便是其中一些比較引(yǐn)人注目的案例。

勒索軟件攻擊關鍵基礎設施的頻率有多高?

在過去兩年中,對關鍵基礎設施的勒索軟件攻擊急劇上升,並且所有跡象表明,隨著勒索軟件工具和RaaS產品變(biàn)得越(yuè)來越多並且攻擊者的(de)技術門檻越來越低,將來的攻擊頻率還會更高。

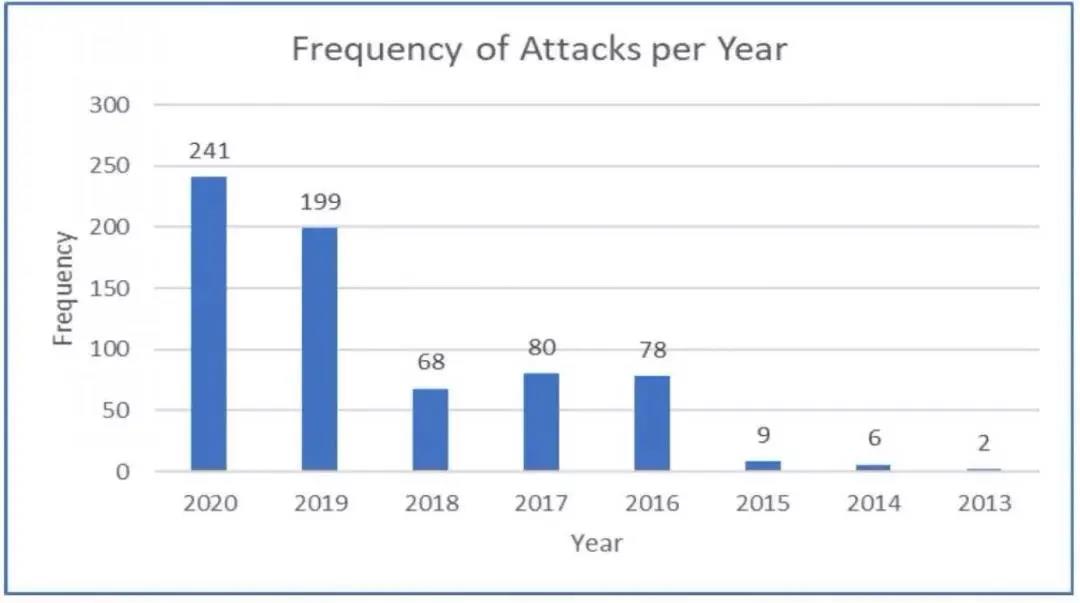

坦普爾大(dà)學(Temple University)整理的(de)公開(kāi)數據顯示,在過去7年裏,針對關鍵基礎(chǔ)設施的勒索軟件攻擊次(cì)數達到了近700次(cì),平均下來每年不到100起,但事實上,其中超過一半是在2019年以(yǐ)後發生的。在不到兩年(nián)的時間裏(差四個月的數據要收集到2020年),440次攻擊相當於每周發生了約5次對(duì)關鍵基礎設施的勒索軟件攻(gōng)擊。

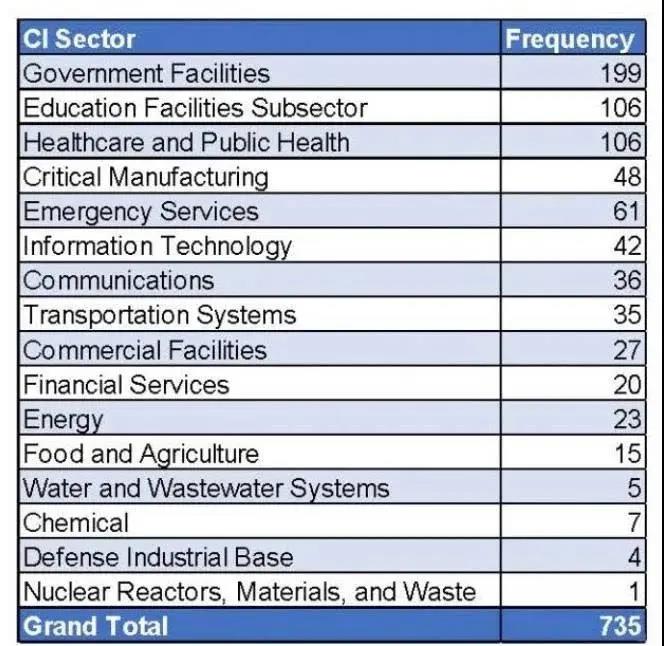

攻擊涉及所有CI部門,從糧食、農業到製造業、公共(gòng)衛生甚至教育行業。國防部門也被列(liè)為攻擊目標,恐怖的(de)是核工業(yè)也被列為攻(gōng)擊目標。

近年來針對關鍵基礎設(shè)施(shī)的勒(lè)索軟件攻擊大多針對的是政府運營的設施,據(jù)報道(dào)有199起勒索軟件攻擊。對教育行(háng)業(yè)的(de)攻擊數量緊隨其後(hòu),有106起,另外針對(duì)緊急服務的勒索軟件事件就有61起。

是誰在幕後策劃對關鍵基礎設施的攻擊(jī)?

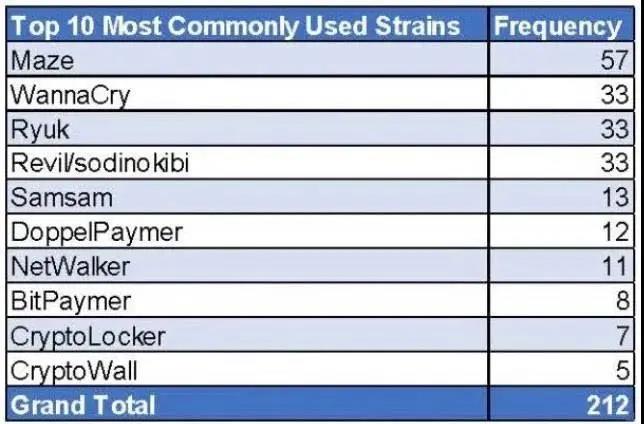

隨著在暗網上(shàng)出售的Netwalker等現成的勒(lè)索軟件工具的普及,對關鍵基礎設施目標的(de)攻擊變得越來越頻繁(fán)。NetWalker作為一個勒索軟件,最早出現在2019年8月。在最初的版本中,該勒索軟件的名稱為Mailto,但在2019年年底重新命名為NetWalker。NetWalker的開發者似乎更青睞於能夠通過網絡攻擊(jī),對RDP服務器、網絡設備、VPN服務器、防火牆等執行入侵的關聯公司。值得注意的是,NetWalker的作者化名為(wéi)Bugatti,隻對雇傭說俄語的二(èr)級幫派感興趣。McAfee專家表示,從曆史上看,NetWalker通過利用Oracle WebLogic和Apache Tomcat服務器中的漏(lòu)洞,通過RDP端(duān)點以薄弱的憑證進入(rù)網絡,或者通過對重要公司的工作人員進行魚叉式釣魚來進行入侵。安全公(gōng)司McAfee在8月份發布的一份報告中表示,NetWalker勒(lè)索(suǒ)軟件的運營者自今年3月以來已經賺取了超過(guò)2500萬美元的贖金。不過依靠勒索軟件獲利最多的還是Maze,它在過(guò)去12個月左右的時間裏一直四處傳播,不僅獲取加密數據,更是以泄漏這些數據為要挾的手段。這一勒(lè)索策略已經(jīng)被REvil、Snatch、Netwalker、DoppelPaymer、Nemty和其他勒索軟件運(yùn)營商(shāng)所采用(yòng)。截止目前Maze至少發起過57次(cì)針對關鍵基礎設施事件的攻擊,除了Maze,Wannacry發起的“15 minutes of fame”攻擊導致它在16個重要行業中(zhōng)對企(qǐ)業造成了約33起攻。除上述勒索軟件外,還有Ryuk等也針對關鍵基礎設施發起了多次攻擊。比如DoppelPaymer(12次),Netwalker(11次(cì)),BitPaymer(8次),CryptoLocker(7次)和CryptoWall(5次)。

針對一個關鍵基礎設施的勒索軟件攻擊成本是多少(shǎo)?

與APT和有國家支撐的攻(gōng)擊組織可能會尋求侵入關鍵基礎(chǔ)設施發起間諜或破壞活動的(de)不同,使用勒索軟件的一般攻擊者通常隻會對(duì)一件事感興趣:財務收益。為此,記錄在案的13起案件(jiàn)要求的贖金總額超過500萬美(měi)元,另有13起的贖金金額在100萬(wàn)至500萬美元之間(jiān)。大約31起勒索軟件事件要求的(de)贖金金額為100萬(wàn)美元(yuán),而66起勒索軟件事件的贖金(jīn)金額為5萬美元以下。

如上所(suǒ)述(shù),勒索軟件的普及程度與其(qí)較低的技術門(mén)檻(kǎn)相關,這也(yě)是很過所謂的新攻擊形式發生的原因。統計數據表明,針對關鍵基礎設施目標的54個勒(lè)索軟件(jiàn)攻擊所需的費用僅僅為1000美元(yuán)或更少。這些行動者很可能采取了“shotgun”或 “scattergun”的方(fāng)法來攻擊目標,並且沒有完全(quán)意識到他們(men)所破壞的組(zǔ)織的性質。此外,一些(xiē)RaaS工具(jù)對(duì)首次(cì)購買者和“試用”該軟件的新手設定了相當低的贖金限製,以誘使(shǐ)這些新手在(zài)嚐到成功的甜頭後繼續購(gòu)買“高級(jí)服務”。以NetWalker為例,該勒索軟件(jiàn)以封閉訪問的RaaS(勒索軟件即服務)門戶的形式運行。其他黑客團夥注冊並通過審查(chá),之後他們被授予訪問一個門戶網站的權限,在(zài)那裏他們可以構建(jiàn)定製版本的勒索軟(ruǎn)件。而(ér)NetWalker如此受歡迎的(de)原因之一,也是因為它(tā)的 "泄密門戶",該團夥(huǒ)在網站(zhàn)上公布(bù)拒(jù)絕支付(fù)其贖金要求的受害者的姓名,並(bìng)且發布數據。一旦NetWalker聯盟入侵網絡,他們首先(xiān)會竊取公司(sī)的敏感數據,然(rán)後對文件進(jìn)行加(jiā)密。如果(guǒ)受害者在最初的談(tán)判(pàn)中拒絕支付解密文件的費(fèi)用,勒索軟件團夥就會在他們的泄密網站(zhàn)上(shàng)創建一個條目。該條(tiáo)目有一個計時(shí)器,如果受害者仍然拒(jù)絕支付,該團夥就會泄公布(bù)他們從受害者網絡中竊取的文件。

如何保護關鍵的基礎設施免受勒索軟件的攻擊?

由於現代勒索軟件攻擊的本質是竊取數(shù)據並加密文件,因此,勒索軟件防禦的關鍵是預防。換句話說,就是防止攻擊者進入,並(bìng)在(zài)攻擊生(shēng)命周期中盡早發現並(bìng)阻止它們。

首先,防護者(zhě)需要了(le)解你的網絡,連接了哪些設備,它們的作用是什麽?通過主動和被動進行的發現和指紋識別是防禦攻擊者的先決條件。通過頻繁的修補程序來控製訪問,強(qiáng)化配置並減少漏洞也很重要。加強VPN連接、強製磁盤(pán)加密和端口控製也將(jiāng)減少勒(lè)索軟件的攻擊麵。

其次電子郵件和網絡(luò)釣魚仍然是勒索軟(ruǎn)件的主要傳播媒介,所以一(yī)個良好的和頻繁的模擬訓練計劃是重要的。最重要的(de)是,設置員工的訪問權限,確保即使用戶(hù)受(shòu)到攻擊,他們也隻能訪問其工(gōng)作所需(xū)的服務和資源。

以上都是可(kě)以阻止攻擊的修補性措施(shī),但是針對關鍵基礎(chǔ)設施的攻擊者將找到解決這些防護措施的(de)方法。因此,使用一種(zhǒng)行之有效的EDR解決方案,才是最終解決方案。